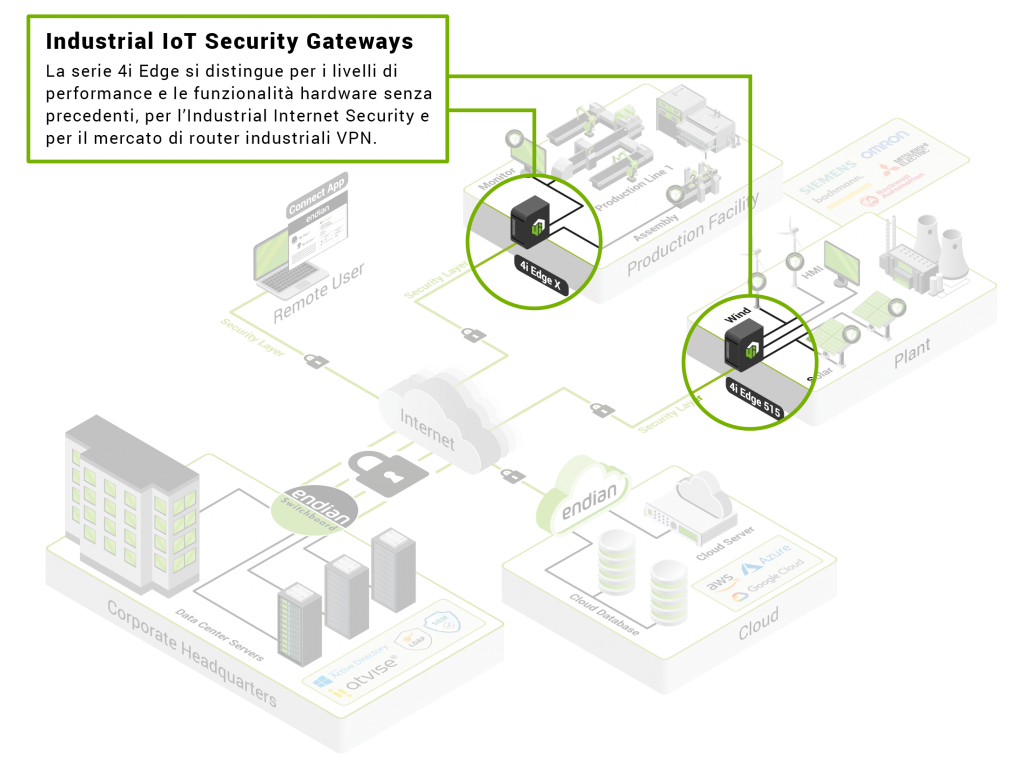

Vivi un'esperienza avanzata di cibersicurezza per le OT con la serie Endian 4i Edge. Questi gateway industriali IoT offrono hardware robusto, garantendo prestazioni affidabili e connettività sicura. Con il supporto integrato per i container Docker per il Edge Computing, le organizzazioni possono distribuire e gestire applicazioni con facilità.

Endian 4i

Vivi un'esperienza avanzata di cibersicurezza per le OT con la serie Endian 4i Edge. Questi gateway industriali IoT offrono hardware robusto, garantendo prestazioni affidabili e connettività sicura. Con il supporto integrato per i container Docker per il Edge Computing, le organizzazioni possono distribuire e gestire applicazioni con facilità.

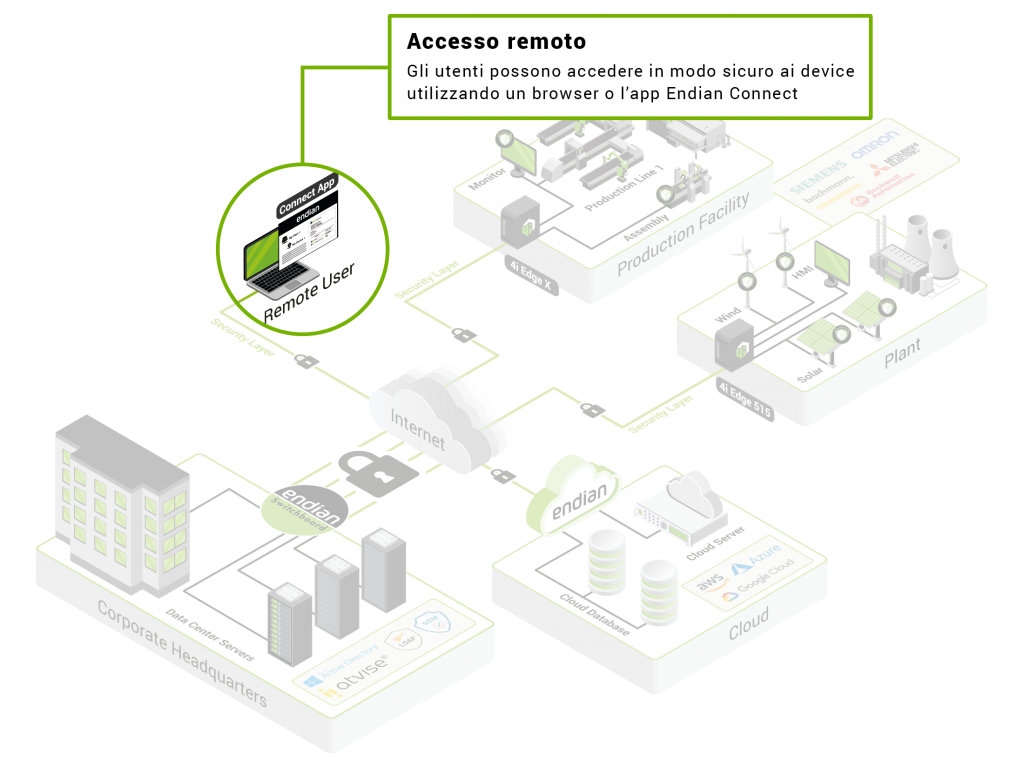

Manutenzione remota sicura

Architettura Zero Trust

Con l’avvento della rivoluzione digitale e il diffondersi di modelli come lo smart working e il lavoro da remoto, le organizzazioni non possono più utilizzare modelli di sicurezza tradizionali. Il nuovo paradigma di architettura Zero Trust, prevede che le aziende diminuiscano la fiducia e verifichino tutto, allo scopo di ridurre la superficie di attacco, attraverso l’utilizzo di criteri di accesso, livelli di autorizzazione e sicurezza a granulari. Un ambiente Zero Trust, garantisce maggiore compliance ed efficacia nell’attività di auditing.

Microsegmentazione

Nell’ambito dell’Architettura Zero Trust, sicurezza e minore esposizione a rischi vengono perseguite attraverso la creazione di piccoli e mirati segmenti di rete. La delimitazione di ogni segmento è garantita dall’utilizzo di stringenti policy di sicurezza, che garantiscono all’organizzazione il passaggio delle sole comunicazioni di rete approvate. Se necessario, le aziende possono comunque creare percorsi sicuri in cui i privilegi sono minimi, utilizzando tecnologie come NAT (Network Address Translation) o VPN (Virtual Private Network).

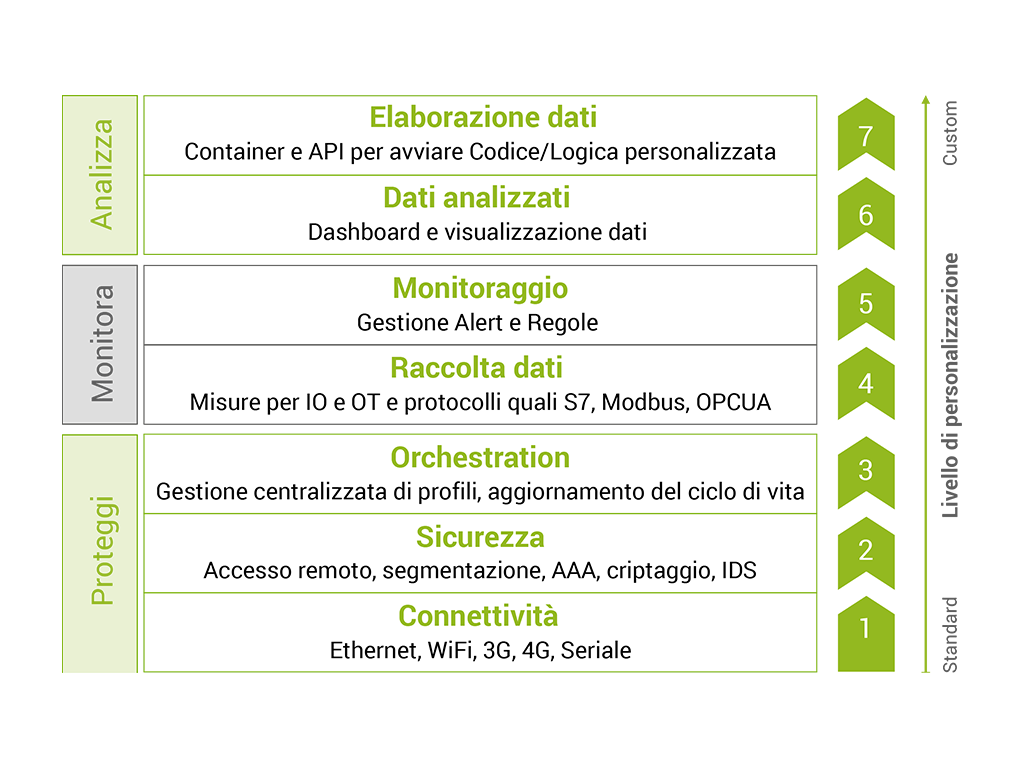

Gestione delle minacce

Le aziende devono analizzare in profondità le comunicazioni di rete approvate per sincerarsi che siano sicure e protette. Il set di strumenti per la gestione delle minacce aiuta a rilevare e bloccare quelle avanzate e il malware, impedendo che le reti aziendali ne vengano infiltrate. Utilizzando il rilevamento e la prevenzione delle intrusioni mediante ispezione approfondita dei pacchetti dati, si possono identificare e rafforzare le politiche di sicurezza. Inoltre, l'analisi a livello di applicazione e di protocollo aiuta a garantire la validità del traffico e a bloccare quello non consentito, indipendentemente dall'indirizzo IP o dalla porta.

Edge Computing

Il termine Edge Computing sta a indicare l’utilizzo di risorse di elaborazione ai margini della rete (invece che nella rete centrale o nei datacenter). Sfruttando Docker e la tecnologia dei container, le organizzazioni possono utilizzare microservizi e applicazioni per sostituire o estendere le funzionalità della rete edge. Che si tratti di raccolta dati, analisi, monitoraggio o automazione, le possibilità dell’edge computing sono pressoché infinite.

Visibilità e monitoraggio della rete

Prima di poter implementare il paradigma Zero Trust, l’organizzazione deve identificare e verificare tutti i dispositivi che appartengono alla sua rete. L’utilizzo di metodi tradizionali può essere costoso in termini economici e di risorse e richiede un monitoraggio costante. Con la funzionalità “Network Awareness” un’azienda è in grado di analizzare la rete e verificare in modo semplice e in veloce tutti gli asset connessi, proteggendo la propria infrastruttura da possibili minacce.

Hardware resistente

Le sedi industriali possono variare notevolmente e sono più esposte a rischi ambientali e di sicurezza. A causa di ciò, l'hardware deve soddisfare determinati criteri, tra cui il fattore di forma e le condizioni operative. Inoltre, ci sono vincoli unici legati all'alimentazione, alla connettività e alla comunicazione che devono essere presi in considerazione. Per questo motivo, l'hardware Endian 4i è progettato appositamente per soddisfare le esigenze delle reti e degli ambienti industriali.

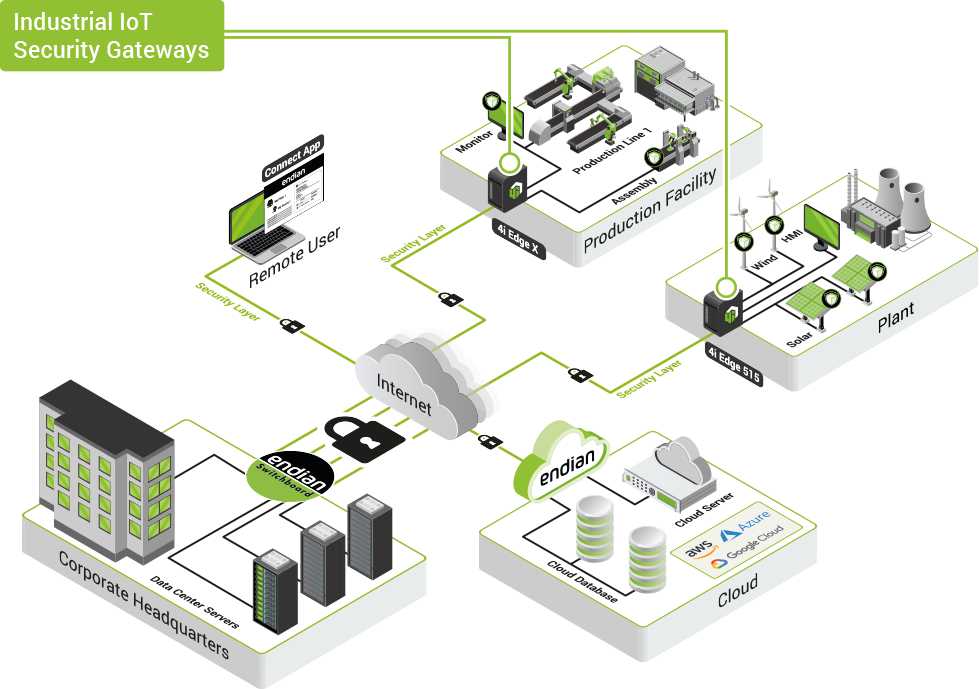

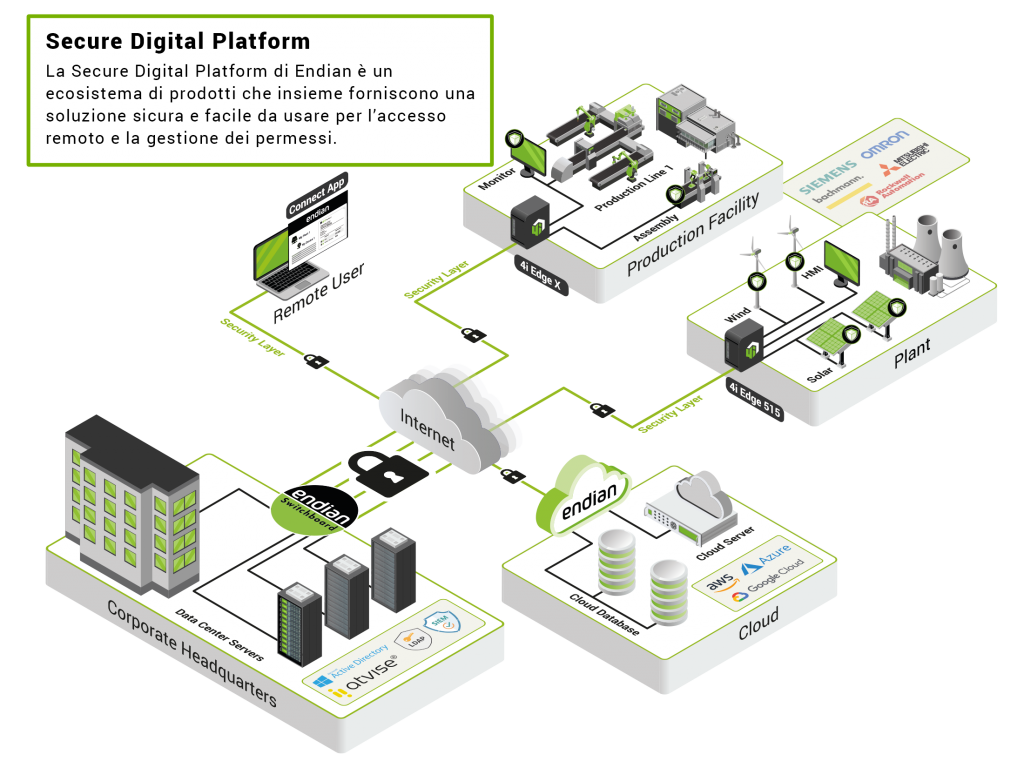

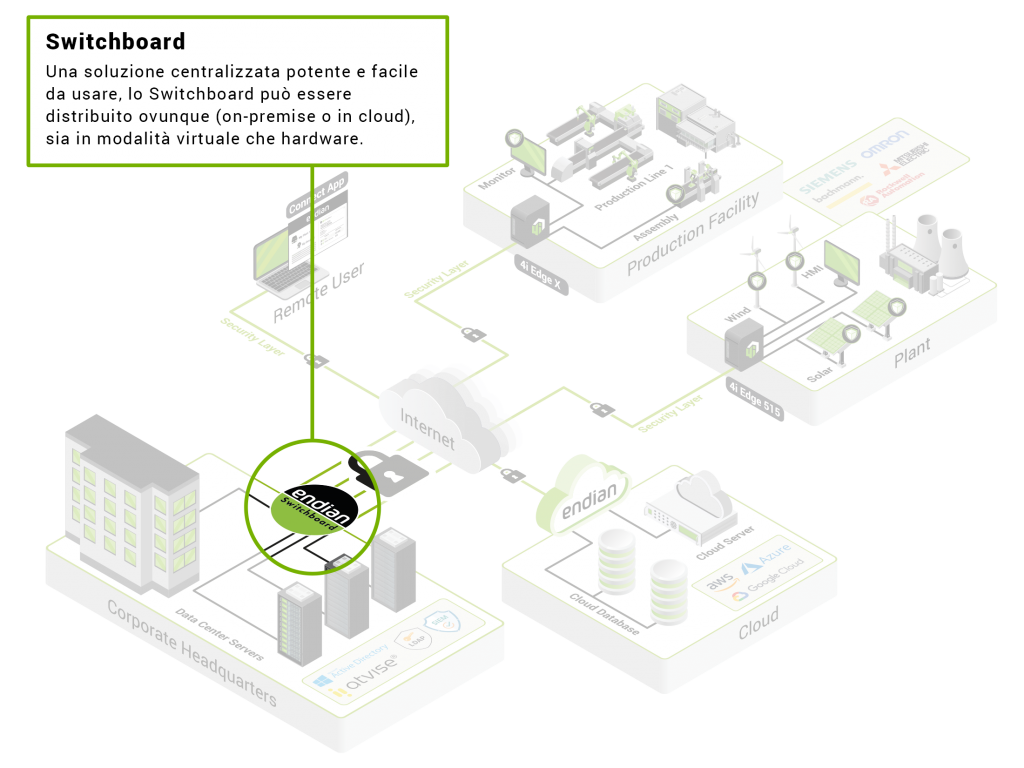

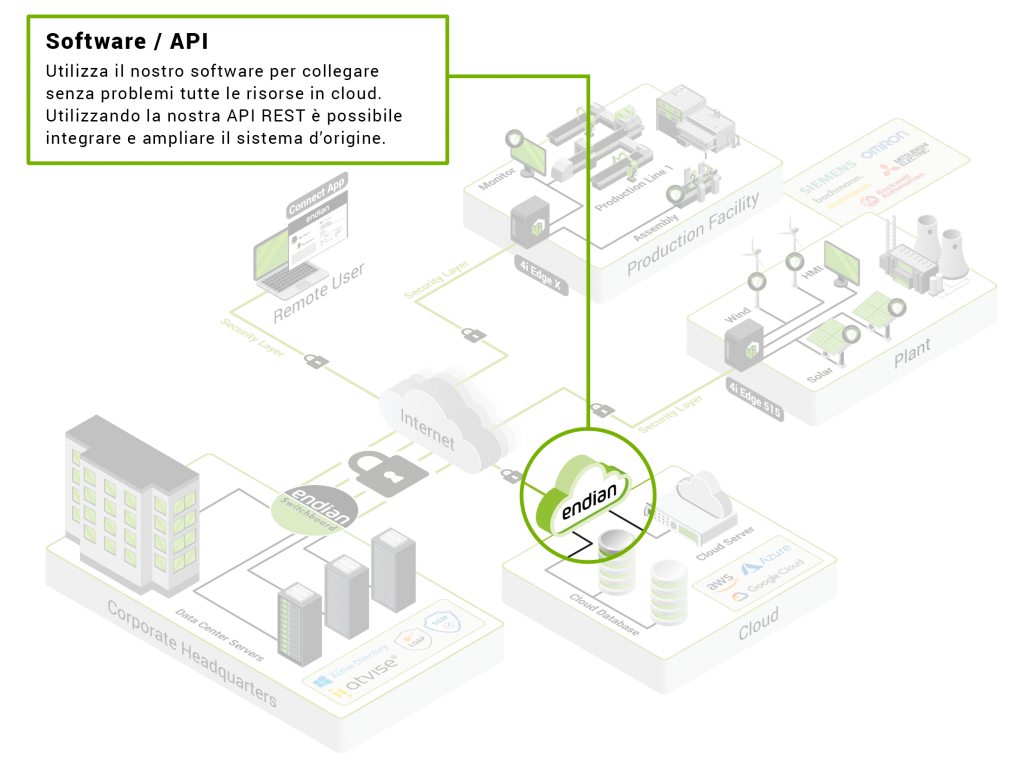

Anatomia di una piattaforma digitale sicura

EndianOS - Il motore per una trasformazione digitale sicura

Tutti i prodotti Endian sono basati su EndianOS, un sistema operativo (OS) sicuro progettato per rispondere alle sfide della digitalizzazione e della convergenza degli ambienti IT e OT.

Endian 4i Hardware

Hardware industriale appositamente progettato e rinforzato con avanzate capacità di cibersicurezza, connettività e edge computing.

Endian 4i Software

Trasforma qualsiasi IoT Gateway/PC (x86) in un sofisticato dispositivo di cibersicurezza industriale per proteggere e connettere reti, macchine e dati.