Seit Beginn der Digitalen Transformation gelten klassische Sicherheitskonzepte als überholt, denn Unternehmensgrenzen lösen sich zunehmend auf: Externe Partner brauchen Zugriff auf Unternehmensressourcen, ebenso wie Mitarbeiter im Home-Office oder aus global verteilten Niederlassungen. Eine Zero-Trust-Architektur unterscheidet nicht nur zwischen internen und externen Zugriffen. Vielmehr können Unternehmen damit ihre Angriffsfläche minimieren, indem sie fein abgestufte Zugriffs-, Autorisierungs- und Sicherheitsrichtlinien etablieren. Darüber hinaus gewährleistet eine Zero Trust-Umgebung eine stärkere und bessere Einhaltung von Compliance- und Audit-Vorgaben.

Endian UTM

Eine leistungsstarke Netzwerksicherheitslösung, die Unternehmen die Tools bietet, die sie benötigen, um ihre Netzwerke zu schützen, Sicherheitsrichtlinien durchzusetzen und die Netzwerkleistung zu optimieren.

Zero Trust Architektur

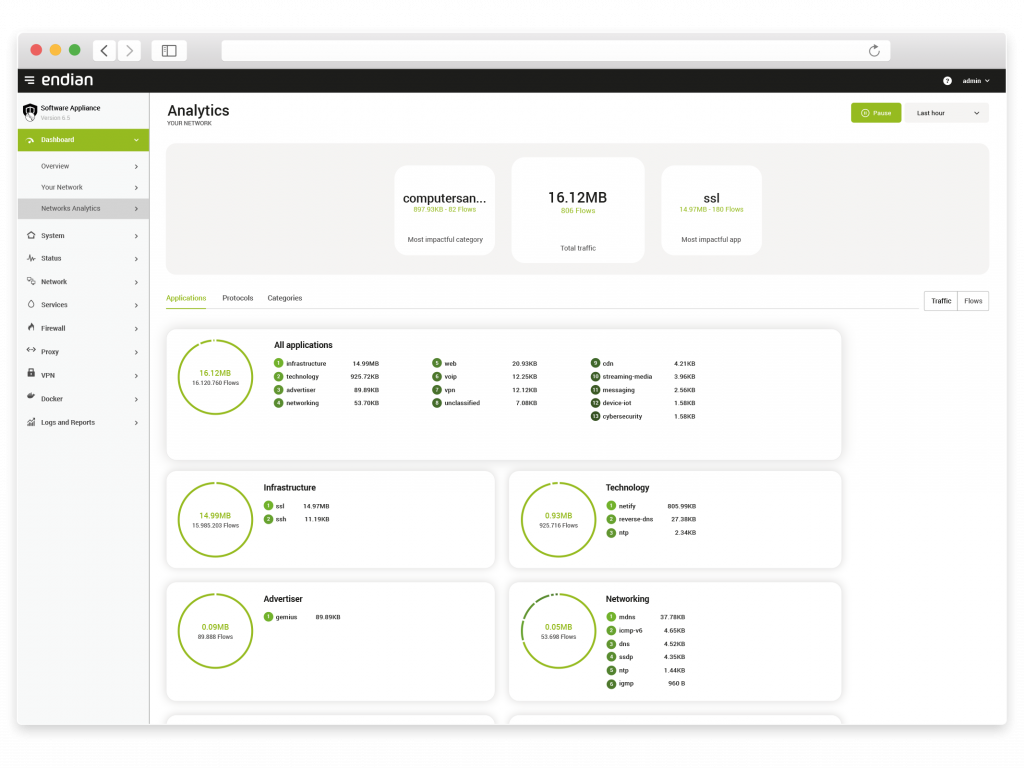

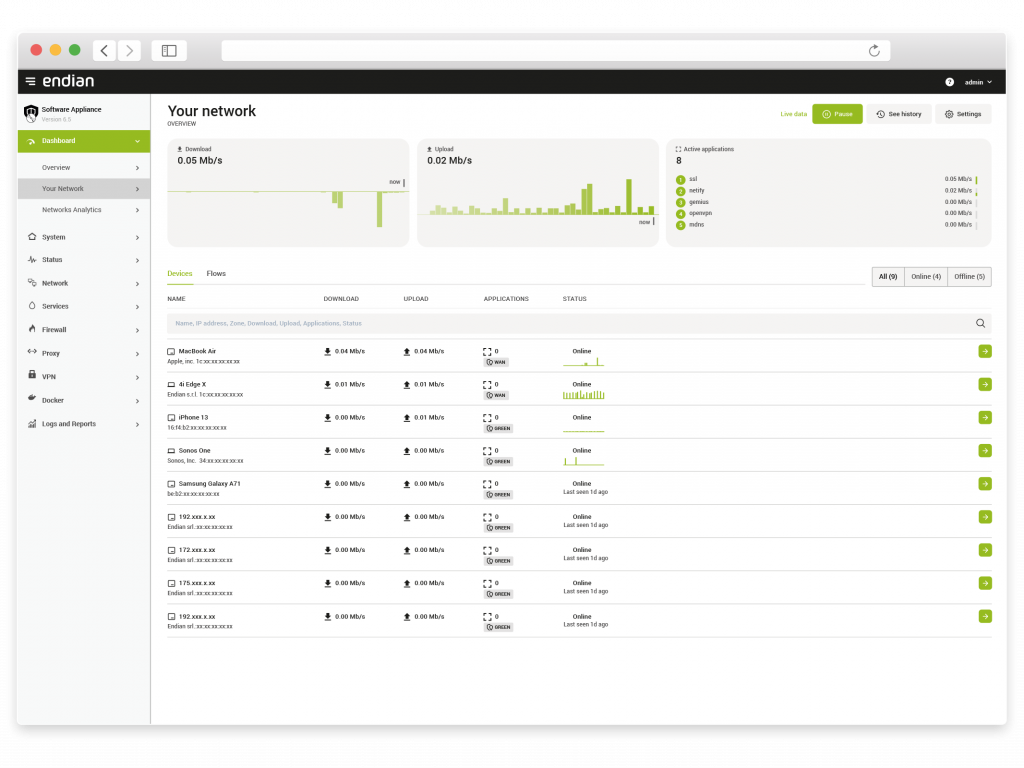

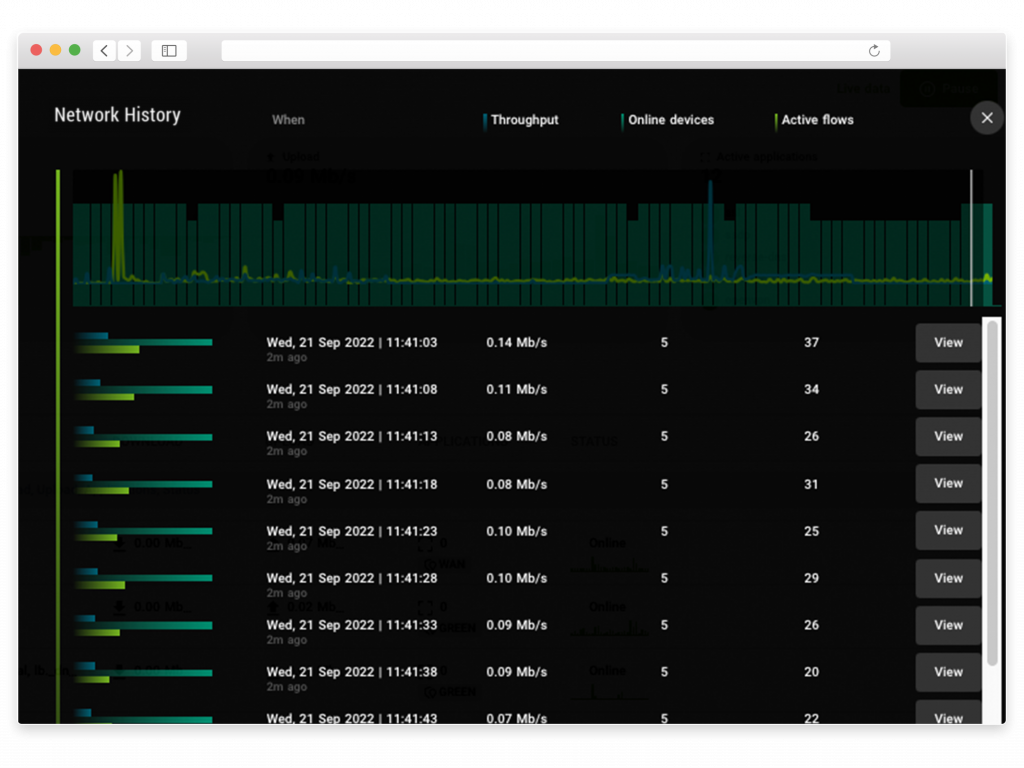

Visualisierung und Überwachung des Netzwerks

Bevor ein Unternehmen ein Zero-Trust-Modell implementieren kann, muss es jedes einzelne Gerät in seinem Netzwerk identifizieren und bewerten. Die üblichen Methoden dafür sind kostspielig und ressourcenintensiv, weil sie eine häufige Überprüfung erfordern. Network Awareness sorgt für schnelle Transparenz bei allen angeschlossenen Geräten und ermöglicht so einen vollumfänglichen Schutz vor Bedrohungen.

Mikrosegmentierung

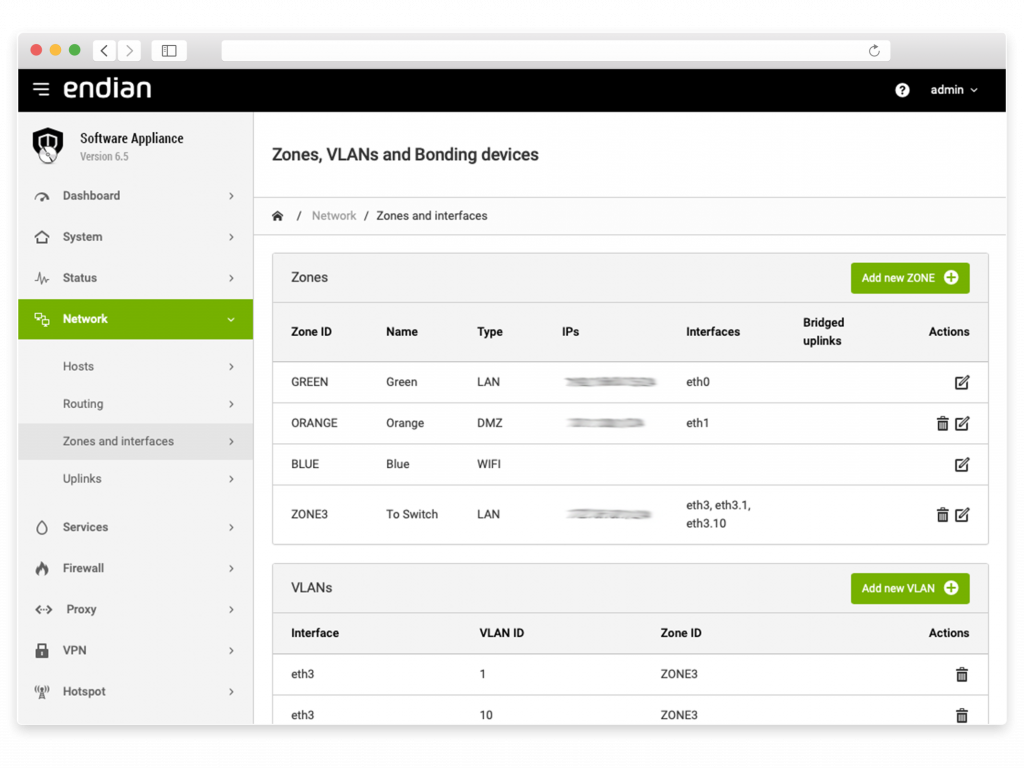

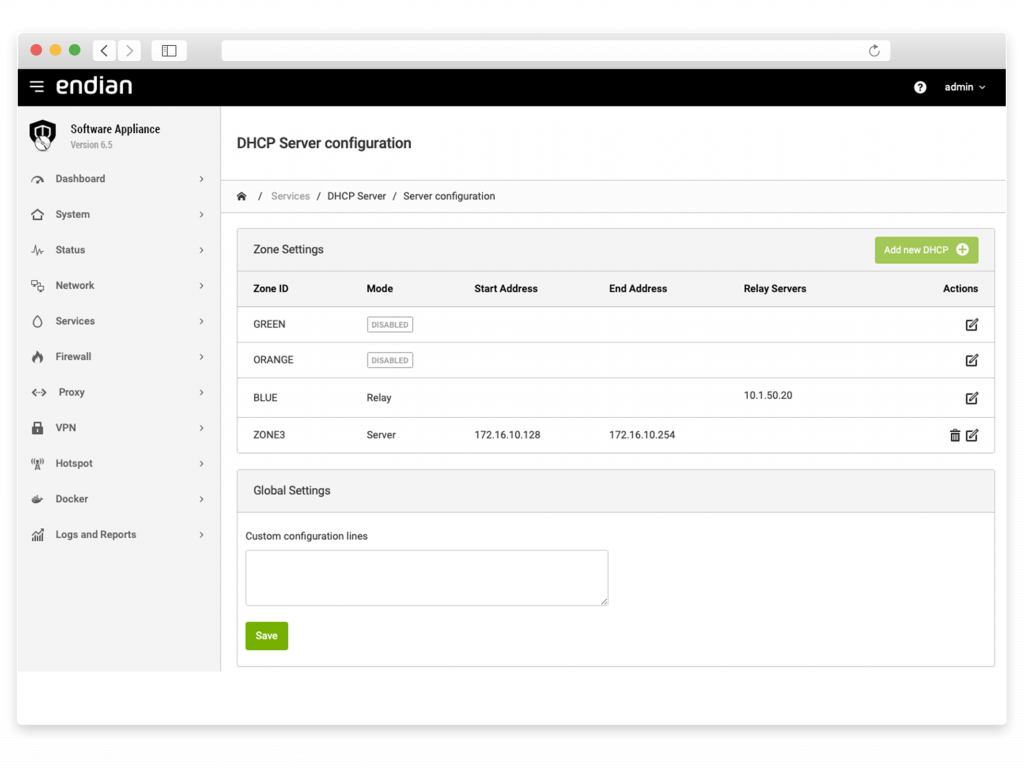

Die Mikrosegmentierung ist ein Baustein in der Zero-Trust-Architektur. Sie steht für die Schaffung kleiner und passgenauer Netzwerkzonen. Weil nicht mehr jeder auf alles zugreifen darf, erhöht sich das Sicherheitslevel. Unternehmen können sicherstellen, dass nur autorisierte Kommunikation im Netzwerk stattfindet, indem sie starke Sicherheitsrichtlinien für die einzelnen Zonen festlegen. Mithilfe von Technologien wie NAT (Network Address Translation) oder VPN (Virtual Private Network) können Unternehmen bei Bedarf sichere Verbindungen mit geringstmöglichen Berechtigungen schaffen.

Edge Computing

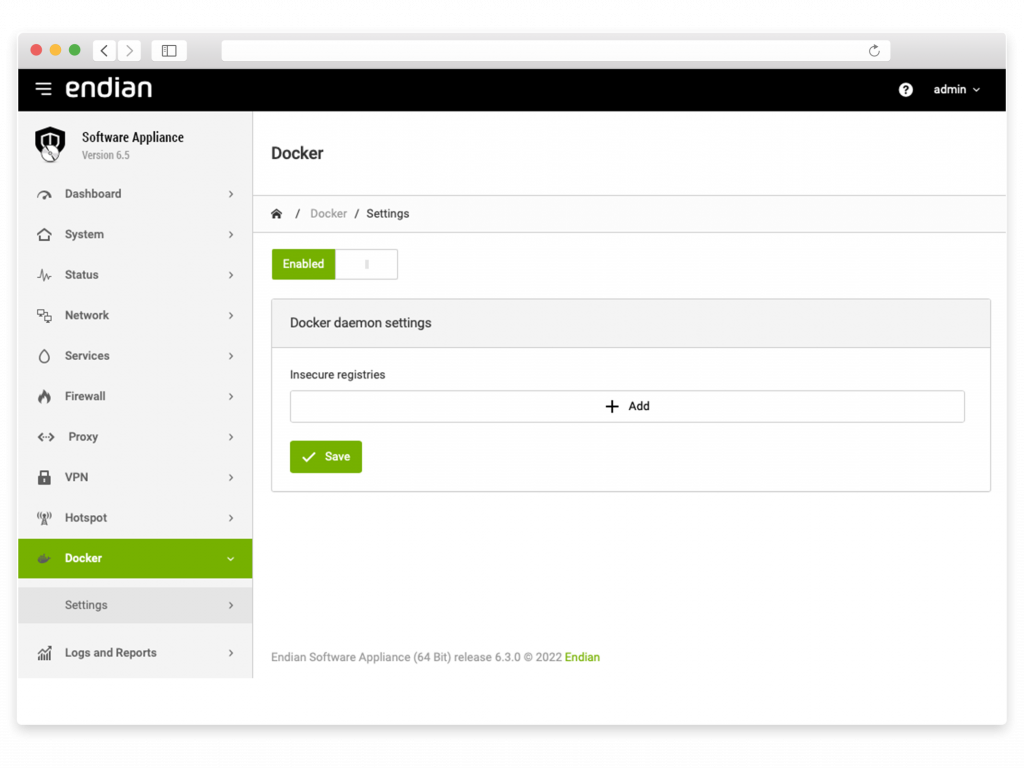

Edge Computing steht für die Nutzung von IT-Ressourcen am Netzwerkrand anstelle eines zentralen Netzwerks oder Rechenzentrums. Der Einsatz von Docker und Container-Technologie ermöglicht den Betrieb von Unternehmensanwendungen am Netzwerkrand und erweitert somit den Funktionsumfang des Edge Computings.

Arbeiten von überall

Mit der weltweiten Pandemie wurde die Arbeit im Home-Office zur Normalität und brachte gleichzeitig neue Sicherheitsrisiken mit sich. Das Zero-Trust-Modell bietet auch hier eine Lösung. Wichtig sind leistungsstarke und gleichzeitig flexible VPNs in Kombination mit einer strikten Benutzerauthentifizierung und -autorisierung über mehrere Faktoren.

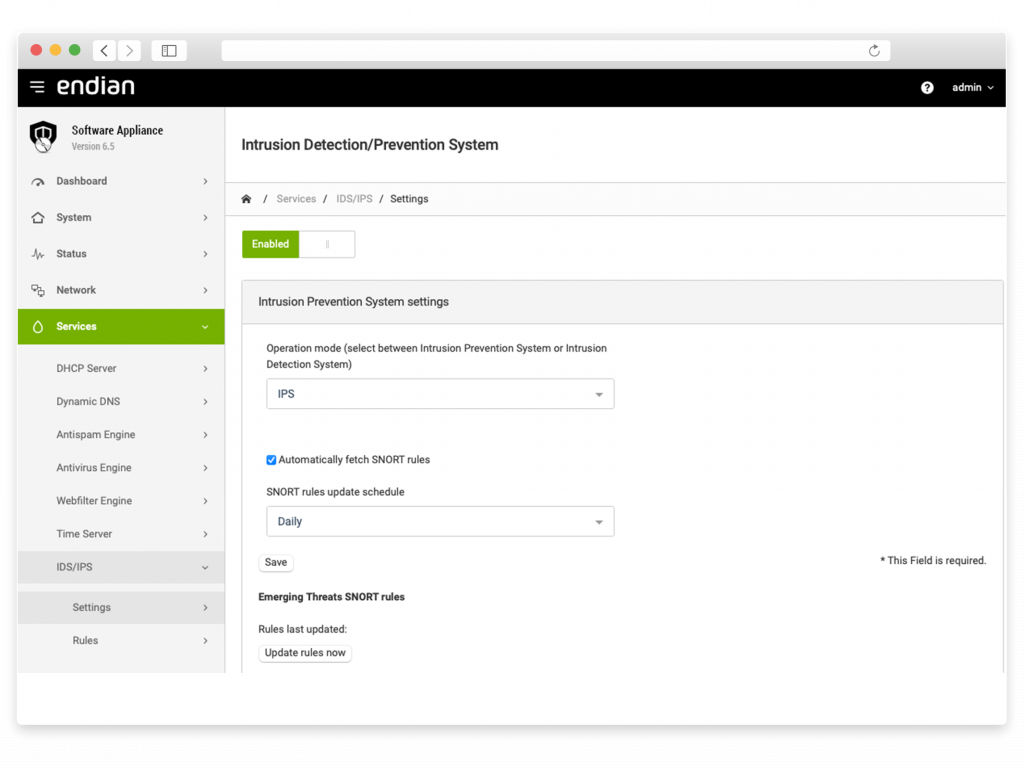

Threat Management

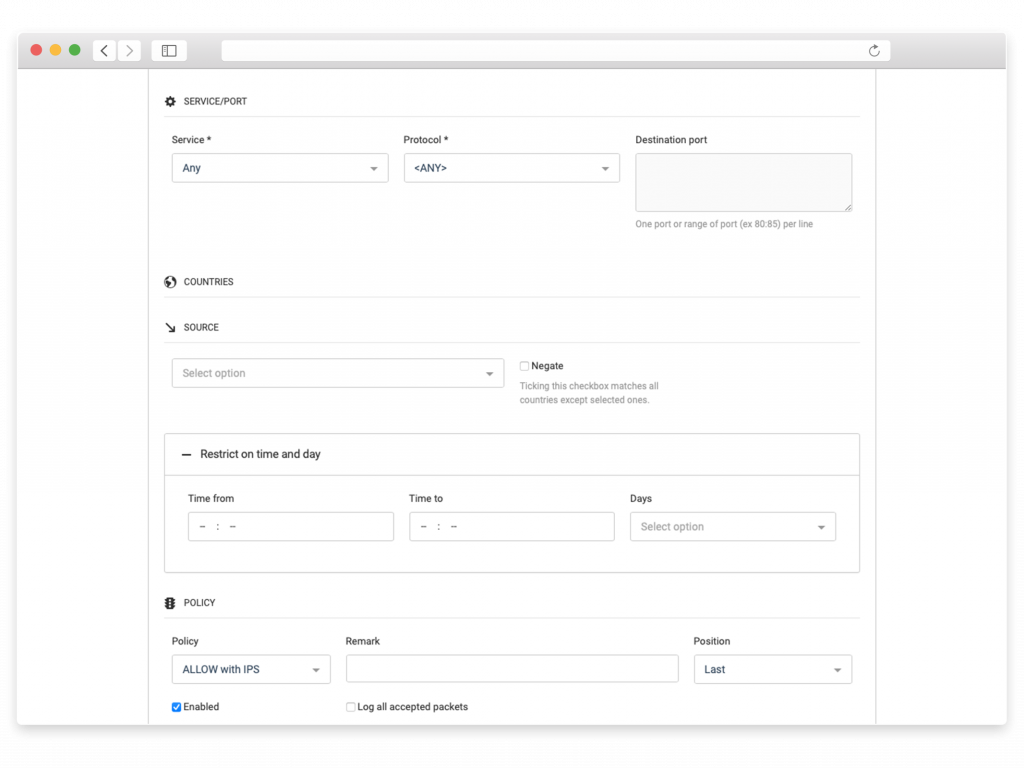

Für eine wirklich sichere Netzwerkkommunikation müssen Unternehmen genauer hinsehen. Das Toolset für Threat Management hilft dabei, fortschrittliche Bedrohungen und Malware zu erkennen und zu stoppen, bevor sie in das Unternehmensnetzwerk eindringen. Mithilfe von Deep-Packet Intrusion Detection und Prevention werden Sicherheitsrichtlinien festgelegt und durchgesetzt. Die Analyse der Anwendungsebene und der Protokolle stellt außerdem sicher, dass der Datenaustausch wirklich autorisiert ist. Im Zweifelsfall lässt er sich blockieren und zwar unabhängig von IP-Adresse und Port.

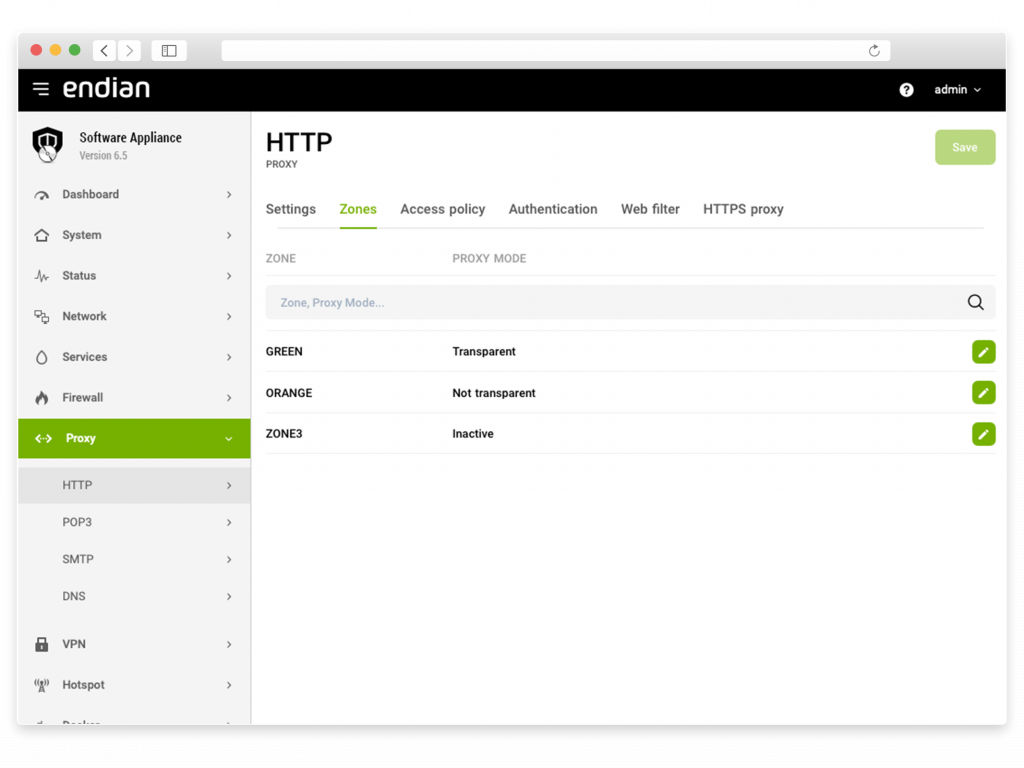

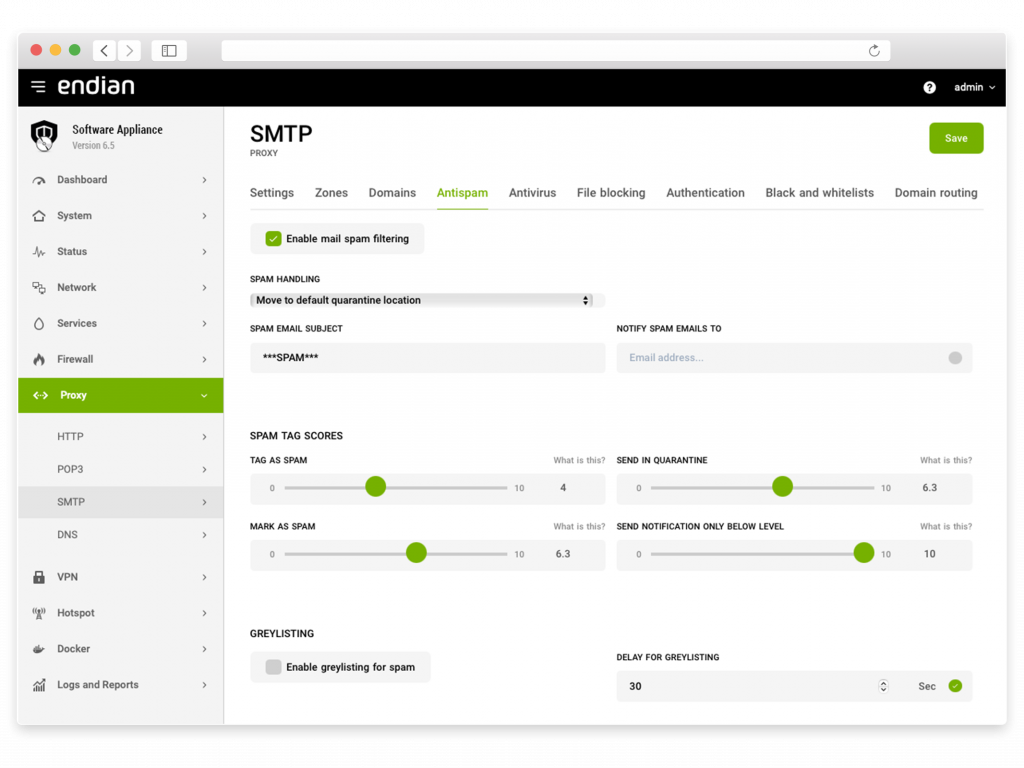

Sichere Web- & E-Mail-Kommunikation

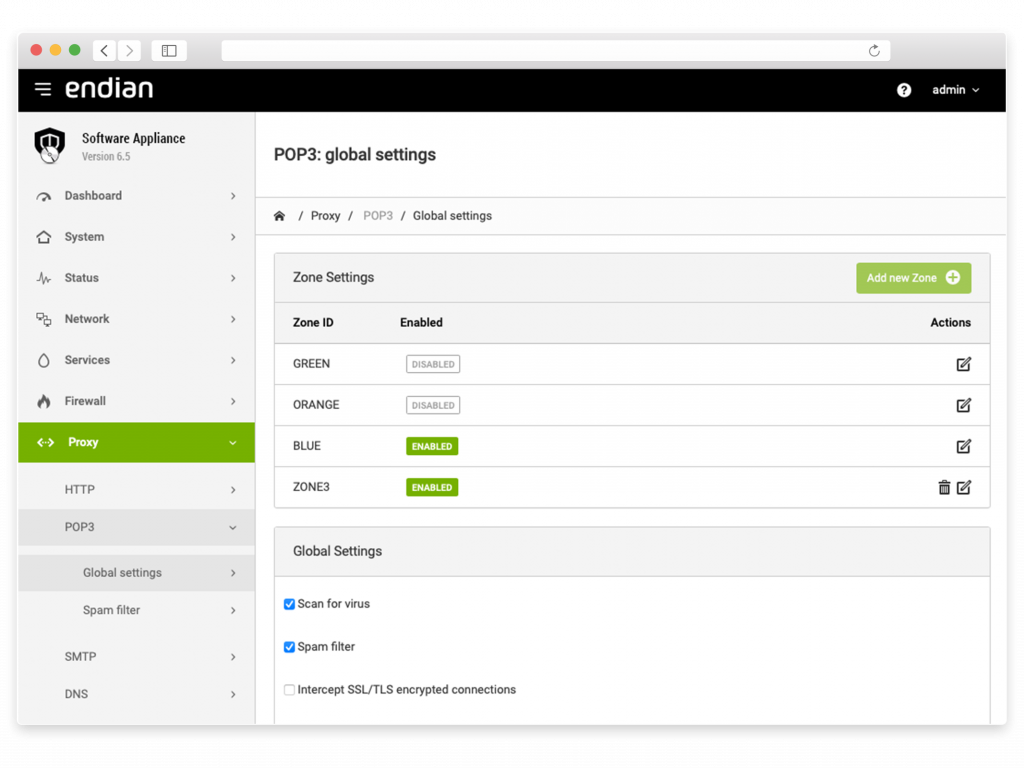

Für die Stärkung ihrer Resilienz brauchen Unternehmen strenge Netzwerkrichtlinien, die Betriebsunterbrechungen verhindern und die Produktivität steigern. Dafür müssen auch interne Kommunikationskanäle abgesichert werden, wie beispielsweise der E-Mailverkehr. Mit Technologien zum Schutz von Web und Mail bewahren Unternehmen Netzwerke und Mitarbeiter vor Gefahren aus dem Internet.

Secure Hotspot for WiFi and BYOD

Take control over your BYOD networks and provide quick and secure Internet access to guests, customers and employees. Prevent bandwidth abuse and enforce network usage policies through the Endian Hotspot Feature.

EndianOS - Betriebssystem für die sichere Digitalisierung

Alle Produkte von Endian basieren auf dem EndianOS. Dabei handelt es sich um ein leistungsstarkes Betriebssystem (Operating System, kurz: OS), das darauf ausgerichtet ist, die Herausforderungen der Digitalisierung und des Zusammenwachsens von IT- und OT-Umgebungen zu meistern.

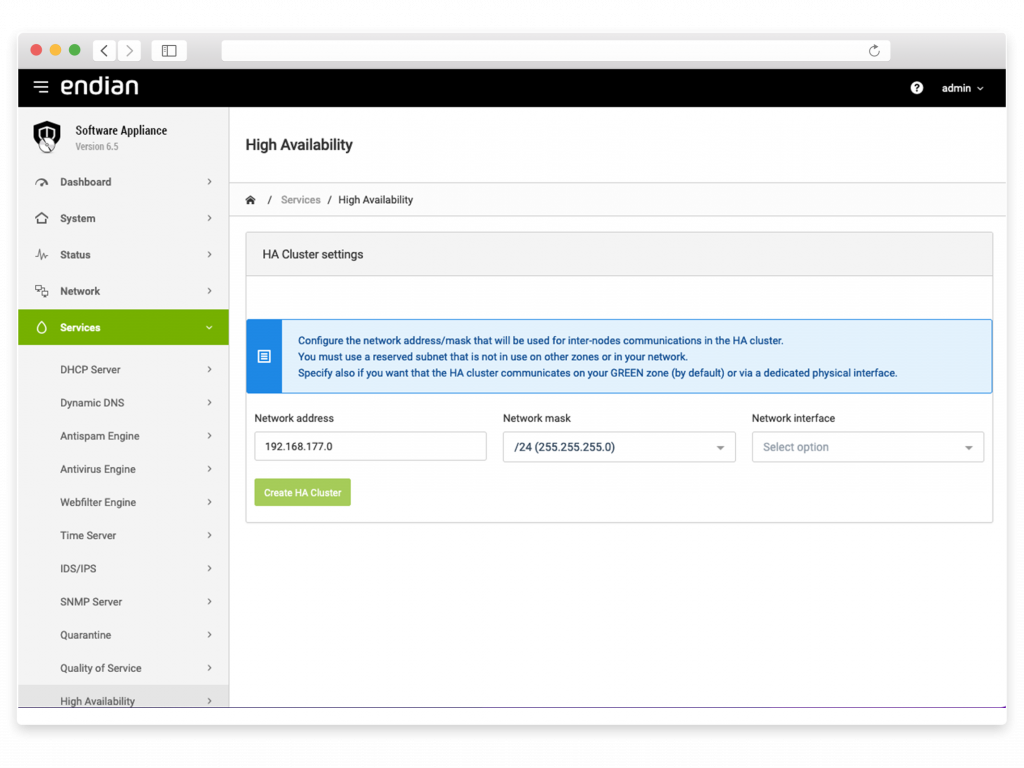

EndianOS 6 screenshots

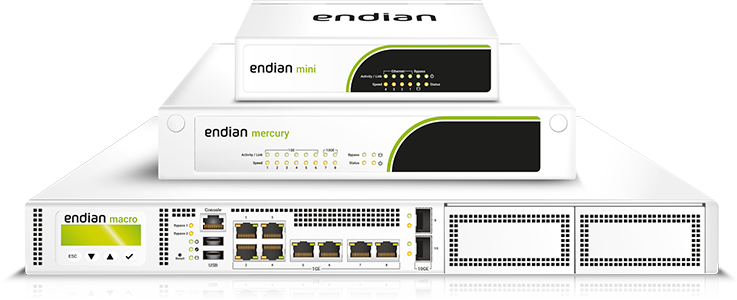

Endian UTM Hardware Appliance

Eine komplette Palette speziell entwickelter Appliances mit unserer UTM-Software, passend für jedes Sicherheitsbedürfnis - von Geschäftsniederlassungen und Industrieanlagen bis hin zu großen Netzwerken.

Endian UTM Virtual Appliance

Verbinden und schützen Sie Ihre virtuellen Netzwerke und Infrastrukturen. Unterstützung aller führenden Hypervisor-basierten Plattformen, einschließlich VMware, Xen/XenServer, KVM und Hyper-V.

Endian UTM Software Appliance

Die Software-Appliance ist ideal für alle, die die vorhandene Hardware (x86_64) für ihre Netzwerk- und Sicherheitsanforderungen nutzen möchten.